“新型の災害”、ランサムウェアへの対策は万全ですか?

2024年、IPAによって4年連続で情報セキュリティ上の脅威第1位に位置づけられたランサムウェア。実際、ニュースでも連日のように企業の被害が報じられています。いったん感染すればその被害額は災害級ともいわれており、盤石の備えは不可欠。本稿では、ランサムウェアの最新動向から国内の被害事例、感染時の対処・予防法までをわかりやすくご紹介します!

INDEX

1.現代最大級の脅威、ランサムウェアとは?

2.ランサムウェア被害、2024年最新動向

3.ランサムウェアの被害事例

4.ランサムウェアの種類

5.対処方法 ~もしランサムウェアに感染したら~

6.事業者が採るべき被害防止対策 ~感染しないために~

7.関連サービスのご案内

8.よくある質問

現代最大級の脅威、ランサムウェアとは?

ランサムウェアとは、感染させた端末をロック、あるいはデータを暗号化することで利用できない状態にしたうえで、復旧と引き換えに対価を要求するという、営利を目的とした不正プログラムの一種です。

現代の企業活動における基幹業務は、いまやICTによって成り立っているといって過言ではありません。大幅な効率化が果たされた一方で、それらが使えなくなった場合、業務を継続すること自体が不可能になります。ランサムウェアは、こうした事情を突いて金銭を支払わざるを得ない状況に事業者を追い込む、きわめて狡猾なマルウェアです。

ランサムウェアの語源は?

身代金や人質の解放を意味する英語の「Ransom」に「Software(ソフトウェア)」を組み合わせた造語。

窃取された機密情報/個人情報を公開された場合、社会的信用の失墜は計り知れません。当然ながら、高額の賠償問題に発展することも避けられないでしょう。かといって、身代金を支払ったとしてもデータが復旧される保証はなく、その後も金銭を要求され続ける可能性があります。

ランサムウェア被害、2024年最新動向

ランサムウェアの歴史は案外古く、その起源は1989年(平成元年)に発生したAIDS Trojanというトロイの木馬型マルウェアとされています。動機についてはHIVの研究資金にするためだったと証言されており、当時は「暗号化ウイルス恐喝」と呼ばれていました。

以後、30年以上にわたり、ランサムウェアは手を替え品を替えながら、世界各地で類似の大規模犯罪に用いられています。手口はより狡猾なものになっており、昨今の個人情報保護意識の高まりを受けて、賠償額や被害額もインフレ気味に大きくなっています。

トロイの木馬とは?

ギリシャ神話におけるギリシャ人とトロイア人の争いのなかに登場した巨大な木馬に由来する。アテーナーに捧げる巨大な木馬の中にギリシャ人が潜み、トロイア市内に運び込ませることで敵陣に侵入、トロイア陥落の決め手となった。以後、内通者や巧妙な罠をトロイの木馬と呼ぶようになった。情報セキュリティにおけるトロイの木馬とは、有用なプログラムに偽装して対象端末に侵入するマルウェアを指す。

本項では、ランサムウェアの最新動向についてまとめてみました。

情報セキュリティ上、最大の脅威

独立行政法人 情報処理推進機構(IPA; Information-technology Promotion Agency)は、毎年、最新のサイバー犯罪の傾向をもとに「情報セキュリティ10大脅威」を発表しています。2024年の最新版における組織部門脅威度1位となったのはランサムウェアで、じつに4年連続の首位となりました。

ランサムウェアがかくも危険視されているのは理由のないことではありません。もともとランサムウェアの被害対象は個人であることが大半でしたが、昨今ではビジネスの情報化が進むにつれその攻撃対象は莫大な利益を見込める企業へとほぼ完全に移行しています。

| 1位 | ランサムウェアによる被害 |

|---|---|

| 2位 | サプライチェーンの弱点を悪用した攻撃 |

| 3位 | 内部不正による情報漏洩 |

| 4位 | 標的型攻撃による機密情報の窃取 |

| 5位 | 修正プログラムの公開前を狙う攻撃(ゼロデイ攻撃) |

2023年にはだれもが名を知る大手医薬品メーカーや文房具メーカー、精密化学メーカー、ITベンダー、自動車販売業で立て続けに被害が報告されています。2024年に入って以降も大手ITベンダーや出版社での大々的に被害が報じられました。いずれも業績好調のなかでの青天の霹靂といえ、あらゆる業種で起こりうることを証明しています。

近年の被害増加の原因としては、ダークウェブにおけるRaaS(Ransom as a Service)と呼ばれるサブスクリプション方式のランサムウェアの流通が挙げられるでしょう。また、匿名性の高い暗号通貨の普及によって、攻撃から身代金受け取りが容易になったこともサイバー攻撃者側にとって有利に働いています。

最新の特徴として、多重脅迫が挙げられます。データの暗号化/機密情報の公開というように、一度ランサムウェアに感染すれば、あらゆる方法で対価を要求されるというもので、その手口はきわめて凶悪です。

急増する被害件数

警察庁の統計で被害件数の推移を確認してみましょう。2022年(令和4年)のランサムウェア被害の件数は過去最多となる230件。これは、2021年における件数の1.5倍以上に相当する数字です(図1)。急増の背景として、新型コロナ禍以降の急速なテレワークの普及に伴いセキュリティホールが拡がり、サイバー犯罪者にとって侵入しやすくなったことが挙げられます。

当然ながら、社会的信用の失墜を恐れて警察に届けられないケースも多数あるとみられ、被害実数がさらに多いことは間違いありません。経済産業省サイバーセキュリティ課が公開した2020年の資料によれば、直近の一年間で日本のITセキュリティ担当者200人のうち52%がランサムウェアによるサイバー攻撃を受け、実際にデータを暗号化されたことを報告しています。

統計でも示されるとおり、ランサムウェアの被害を受けた企業は、規模、業種ともに多岐にわたり、一定の傾向のようなものは認められません(図2)。

大企業だから安全だ、中小企業だから狙われないといったことはなく、およそコンピューターを使用するあらゆる企業が標的になっているといえます。だれであろうと、他人事ではないといえるでしょう。

生成AIによる新型ランサムウェア

2022年以降、生成AIが一大ブームを巻き起こしていますが、サイバー犯罪にもさかんに活用されていることをご存知でしょうか。プロンプトひとつでテキスト、画像、音声、動画など、さまざまな形式のデータを自動で作り出すことができるこの人工知能技術で、不正プログラムを生成できることも確認されています。

警察庁情報技術解析部門の分析によれば、一般的な生成AIサービスでも、悪意あるプログラムを作成できるとのこと。実際、2023年(令和5年)3月、生成AIを利用して、ユーザーがコンピュ-ター上で実行した際、ファイルデータを上書きして破壊する不正プログラムを作成したとして、25歳の男性が不正指令電磁的記録作成罪で逮捕されています。

ランサムウェアの被害額は?

先に挙げた資料によれば、日本でランサムウェアの被害に遭った組織のうち、暗号化されたデータを復元するために32%が身代金を支払ったと回答しています。支払った金額の平均は110万米ドル(約1億1,400 万円)。ただ、多くの場合、実際の被害はこれに留まりません。

当然ながら、身代金以外にも、事件に関連する調査・復旧について費用が掛かります。警察庁が発表する身代金以外の総額については、1,000万円以上を要したケースが46%を占めているとのことです。

ランサムウェアの感染経路

ランサムウェア感染を防ぐためには、感染ルートを正しく理解し、それぞれに適切な対策を図ることが重要です。

1位:VPN機器からの侵入

警察庁の統計では、マルウェアの感染経路として最も多いのは皮肉にもVPN機器からの侵入で、全体の62%を占めています。

VPNに関しては、テレワークに伴うセキュリティ強化目的でさかんに導入されていますので、実際にご使用の事業者さまも多い筈。一方で、適切なバージョンアップを怠った場合、脆弱性を突いたサイバー攻撃者の侵入を許してしまうケースがあります。

VPNとは?

VPNはVirtual Private Networkを略したもので、仮想専用線とも表記される。その名が示すとおり、暗号化やトラフィック制御技術によって、パブリックネットワークのなかにあたかも物理的な専用線を築くような状況を実現する。あくまで一般回線を使用するため、物理的な専用回線を繋ぐ必要がない。安価で高セキュリティな通信を行える。

自宅のコンピューターがマルウェアに感染した場合、社内のネットワークにも拡がってしまう可能性は否定できません。

2位:リモートデスクトップからの侵入

リモートデスクトップとは、手元の端末から遠隔地にあるコンピューターを操作する技術ですが、これもマルウェアの主な侵入経路のひとつです。総当たり攻撃でIDやパスワード情報を割り出し不正ログイン、感染拡大させる手口は、いくつも発見・報告されています。

リモートデスクトップからの侵入は19%を占めており、結果として全体の8割近くがテレワーク普及に伴う感染経路の拡大が原因であることがわかります。

3位:不審メールやその添付ファイル

感染経路の第3位は、メールに添付されたZipファイルを解凍することで感染するというものです。最も危険なマルウェアのひとつとして悪名高いEmotet(エモテット)は、その代表格といえるでしょう。

Emotetは2022年7月に活動を停止していましたが、同年11月以降、新たな手口とともに再び活発化していることが確認されています(参考記事:Emotetにご用心! 2022年、サイバー攻撃最前線)。

添付ファイルを開くことで感染するこれらのマルウェアの手口は、Zipファイルについてウイルスチェックソフトが反応しないというシステム上の間隙を突いたものです。ファイル転送手段としてPPAPが普及した日本のビジネスシーンは、特に感染拡大の温床となっています。PPAPについては、政府主導のもと廃絶に向かっていますが、いまだ代替策を確立できていない事業者さまも多く、いまでも情報セキュリティ上の大きな問題のひとつです。

PPAP問題とその対策については、参考記事「脱PPAP対策は万全ですか? リスクから代替策まで総まとめ」をご参照ください。

ランサムウェアの被害事例

ニュースでも連日のように報じられていますので、ご存知の方も多くおられるでしょうが、本項では実際の被害事例を基に、マルウェアの手口や感染した際の影響についてまとめました。

先に述べたように、ランサムウェアの被害を受けた事業者/組織の業種は多岐にわたります。ただ、被害に遭った際の影響の大きさについては、業種によって変動するので注意が必要です。個人情報を扱う機会が多い金融保険業、業務がストップした際の損害額が甚大になる建設業、ダウンタイムへの耐性が低い製造業などはその代表です。また、人命を預かる医療施設も、その例外ではありません。

金銭的な被害 ~A病院の事例~

VPN装置の脆弱性からランサムウェアの侵入を許したA病院の事例は、特に深刻です。会計システムや電子カルテシステムがロックされ、診療報酬を請求できないばかりか、患者情報も閲覧できなくなりました。

復旧までには2カ月を要し、その間、収入を得られない状態での診療を余儀なくされ、医療活動にも大きな支障をきたしたといいます。

A病院は身代金の支払いを拒否しましたが、システム復旧には2億円以上の費用がかかったと発表されており、身代金を支払っても自前で復旧しても、いずれにせよ高額の損害は避けられないことがわかります。多くの事業者は、自前での復旧よりむしろ身代金のほうが安いため、サイバー攻撃者の言い分に従うケースが多いようです。人命を預かる医療機関となれば、なおさらといえます。

システム上の被害 ~B社の場合~

大手食品メーカーB社の事例では、海外からの不正アクセスによりシステム障害が発生、財務管理や販売管理といった基幹システムが暗号化される被害を蒙りました。システムの起動自体ができなくなったことで、四半期決算の報告も延期を余儀なくされ、復旧にはじつに6カ月を要しています。

現代ビジネスにおいて、ERPや基幹システムはデータの一元化やスピーディーな経営判断に必須のシステムです。同時に、被害を受けた場合、事業継続そのものが危ぶまれることになることがわかる好例といえるでしょう(参考記事:基幹システムとERPを徹底比較! 導入前に確認すべき3つのポイントをチェック)。

情報漏洩の被害(1)~C社の場合~

ゲームソフトメーカーC社では、やはりVPN装置経由でランサムウェアの被害に遭い、1万5千件以上の個人情報が流出するという甚大な被害に遭っています。

個人情報の内訳は社員、取引先が主とはいえ、流出の可能性を確認した個人情報については採用応募者や顧客にまで及んでおり、顧客からの問い合わせやその後の対応に追われ、深刻な損害を蒙りました(参考記事:デジタルマーケティングに影響大! 2022年4月、個人情報保護法改正)。

10億円以上の身代金を請求されたと報道されていますが、被害総額は不明です。

情報漏洩の被害(2) ~D社の場合~

大手出版グループのD社では、専用ファイルサーバーへの大規模攻撃を受けてアクセスできない障害が発生。本事案では、外部漏洩した個人情報は25万件を超えました。

フィッシングなどの攻撃により従業員のアカウント情報が窃取されてしまったことが本件の原因であると推測されており、個人情報の拡散などの二次被害のおそれがあることがアナウンスされています。

ランサムウェアの種類

ひと口にランサムウェアといっても、その種類は多岐にわたります。代表的なものに絞って、一覧にまとめてみましょう。

| 名 称 | 特 徴 |

|---|---|

| Cryptowall (クリプトウォール) |

身代金支払いに暗号通貨を要求した初めてのランサムウェアとして知られる。2013年に確認されて以後、最大規模の被害額を記録している。 |

| Emotet (エモテット) |

2014年に検出され、2019年に大流行して一躍マルウェアの代名詞となった。偽装されたビジネスメールに添付ファイルの形で潜む、典型的なトロイの木馬型ウイルス。 |

| PETYA (ペトヤ) |

感染した際に毒々しく赤いドクロマークが表示されるのが特徴のランサムウェア。2016年に確認され、ウクライナなど欧州で猛威を振るった。ロシア軍の関与について指摘されている。 |

| WannaCry (ワナクライ) |

2017年に発見されたワーム型(自己増殖型)ランサムウェア。日本の大手企業も数多く被害に遭った。 |

| LockBit (ロックビット) |

2019年以降、改良とともに猛威を振るい続けるRaaS。VPNの脆弱性を突いて、端末に侵入する。 |

| Conti (コンティ) |

2020年に報告されたとりわけ悪質なRaaS。従来、ランサムウェアによる攻撃がタブーとされていた病院や警察などの組織が攻撃され、深刻な被害を受けた。 |

当然ながら、新型のランサムウェアは日々生まれており、明日には一覧に加わる可能性もあります。

対処方法 ~もしランサムウェアに感染したら~

くり返しになりますが、あらゆる規模、あらゆる業種がランサムウェアの標的となっており、対岸の火事ではありません。万一、ランサムウェアの被害に遭った場合の対応について、以下にまとめます。

身代金を支払わない

結論からいえば、身代金についてはけっして支払うべきではありません。

すでに述べたとおり、ランサムウェア被害に遭った場合、自費でデータ復旧するよりも身代金を支払ったほうが安く済むという事情から、多くの事業者がサイバー攻撃者の要求に従う傾向にあります。また、被害を公表すれば社会的な信用の失墜は避けられないため、内々に事件を収めたいというのも、ごく当然の欲求といえるでしょう。

ただ、サイバー攻撃者に身代金を支払ってもランサムウェアが機能していることを攻撃者に証明するだけです。データ復旧される保証はありません。むしろ、そこから多重に金銭を要求される危険性のほうが高いといえます。

感染端末の隔離

ランサムウェア感染が疑われた場合の初動対応として、ネットワークを通じた感染拡大を防ぐために、Wi-fiを切る/LANケーブルを抜くなどして、感染端末を隔離することが重要です。

また、感染端末については、調査のためにシャットダウンしないこと、パスワード類については窃取されている危険性が高いためすべて変更するというのも押さえておきたいポイントです。

NO MORE RANSOMプロジェクトのWebページにアクセス

欧州刑事警察機構サイバー犯罪対策機関(EC3;European Cybercrime Centre)が立ち上げたNO MORE RANSOMプロジェクトのWebページでは、ランサムウェア被害に遭った際、強力かつさまざまなサポートを受けることが可能です。

同Webサイトでは、暗号化されたファイルをアップロードすることで、感染したランサムウェアの種類を特定、復号ツールを入手できる場合があります。ぜひ活用すべきサービスといえるでしょう。

※復号前に端末内のマルウェアについては除去する必要があります。

警察への連絡

最寄りの警察署や都道府県警察本部のサイバー犯罪相談窓口に相談するのも、賢明な対応です。

警察にはサイバー犯罪に関する知見が集積しており、被害拡大防止対策に必要な情報や助言を得られるでしょう。

事業者が採るべき被害防止対策 ~感染しないために~

先に挙げた事例から、いったんランサムウェアに感染すれば、復旧までの期間が数カ月に及び、莫大な費用がかかることはおわかりいただけたと思います。

ランサムウェアは、地震や台風、パンデミックと同じく、もはや備えが必須となる新型の災害です。

以下、被害を最小限に抑えるための対策についてまとめました。

バックアップを取る

新種のランサムウェアに感染した場合、復旧の手立てはほぼありません。単純ながら、決定的なソリューションとなるのは、データのバックアップを定期的にとることです。特に、基幹システムのデータは事業継続にとって特に重要であり、いつでも復旧できる状態にしておくことは必要不可欠といえます。

とはいえ、膨大なデータを手動でバックアップするのは現実的ではありません。必ず漏れも出るでしょう。そうした際、基幹システムやERPと連携する専用のバックアップシステムを用いることで、手軽にセキュアな環境を整えることが可能です。

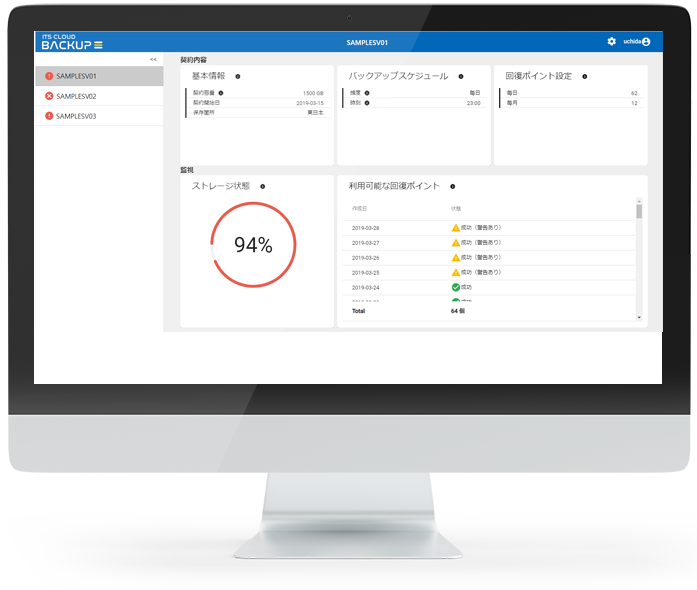

内田洋行ITソリューションズでは、クラウドサービスラインナップ、UC+シリーズ第一弾、UC+バックアップをおすすめしています。

不審なメールを安易に開かない

すでに述べたとおり、偽装メールに添付される形で端末に侵入する、というのはランサムウェアの主要な感染経路のひとつです。偽装は日々狡猾になっており、迂闊に添付ファイルを開くと感染してしまいます。身に覚えのないメールや添付ファイルは、安易に開かないことを徹底すべきでしょう。

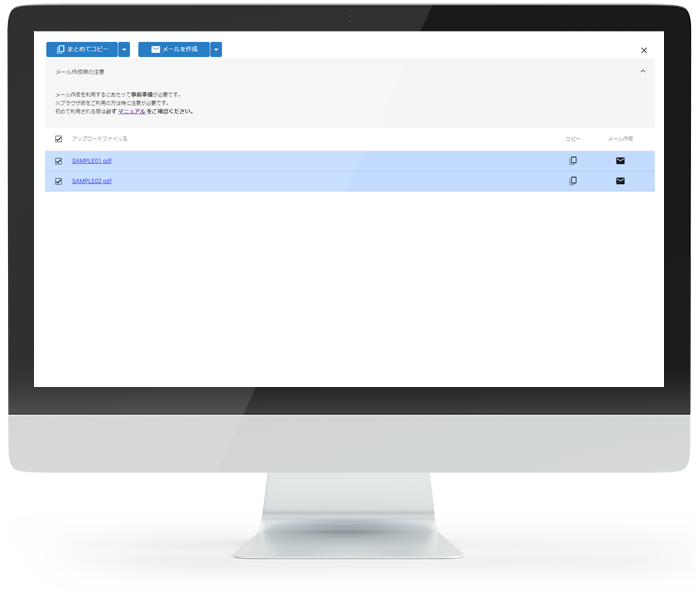

関連して、社内でPPAPを用いている場合、早めに廃止して新たなファイル共有方法を社内で確立すべきです。PPAPは、非効率であるばかりか添付ファイルからのマルウェア侵入の危険度が高い方式で、すでに官公庁や多くの大企業で廃止が表明されています。

代替策としては、クラウドストレージが有望視されています(参考記事:ビジネスを加速させる! クラウド導入ポイントまとめ)。内田洋行ITソリューションズでは、安全で使い勝手のいいファイル転送システムとして、UC+シリーズ第二弾、UC+ファイルシェアをおすすめしています。

セキュリティの強化

それらの基本的な対策と並行して、根本的なセキュリティ強化を図ることも重要です。

OSを常に最新に保つことはもちろん、感染経路になりがちなエンドポイントに重きを置いたセキュリティソフトを導入することは、非常に有効といえます(参考記事:リモートワークで有効なエンドポイントセキュリティとは?)。

エンドポイントプロテクション、WEB ROOTは、常に最新のマルウェアに関する情報を採り入れ、いち早く検知することが可能。万一、感染した際にも、初動対応について専任スタッフが請け負うオプションも用意しておりますので、ご安心いただけます。

関連サービスのご案内

本稿では、日々脅威を増すランサムウェアの最新動向とそのソリュ―ションまでをご紹介しました。記事のなかで採り上げた一連の関連サービスの詳細について、無料のPDFにまとめていますので、ぜひそちらもご活用ください。また、サイバーセキュリティについてのWebセミナーもご用意しています。無料で参加できますので、奮ってご参加ください!

悪辣な手口に屈することなく、協調してサイバー犯罪撲滅に取り組んでいきましょう!

製品カタログ

記事のなかで紹介したUC+シリーズの

PDFカタログをダウンロードいただけます。

よくある質問

- Qランサムウェアに暗号化されたデータについて、身代金支払い以外に復号する方法はありますか?

- A 一般的に、ランサムウェアによる暗号化は非常に強固であり、自力で復号することは現実的ではありません。復号ツールもあるにはありますが、成功するかどうかは不透明。やはり、データのバックアップが最も効果的な方法です。堅牢なバックアップシステムとして、UC+バックアップなどが挙げられます。

- Q早急にデータ復旧したい場合、サイバー攻撃者に身代金を支払うべきでしょうか。

- Aどういった場合でも、サイバー攻撃者と交渉および接触するのは得策ではありません。身代金を支払ってもデータが復旧される保証はどこにもなく、何度も重ねて脅迫を受ける危険があります。また、ネットワークを通じた交渉が第三者に流出する危険もあります。

- Qランサムウェアにおける二重脅迫・四重脅迫とはなにを指していますか?

- Aランサムウェアの被害として、1)情報の暗号化、2)窃取した情報の公開、3)DDoS攻撃撃(Distributed Denial of Service Attack:分散型サービス妨害攻撃)、4)被害者のステークホルダーへの連絡が挙げられます。これらのうちいくつかあるいはすべてを組み合わせて多重に脅迫を行なうことで、金銭を支払わざるを得ない状況に追い込む手口を指します。四重脅迫はすでに確認されています。

- Qスパイウェアとはなんですか?

- A利用者の使用するコンピューターからインターネットに個人情報などを送信するソフトウェアのこと。一般的には、そのようなソフトウェアがインストールされたことや動作していることに利用者が気づいていない状態で自動的に情報を送信するソフトウェアをスパイウェアと呼びます。

- Qランサムウェアとスパイウェアの違いはなんですか?

- Aランサムウェアはデータを人質に取り金銭を要求するのに対し、スパイウェアは情報を盗み出すことを目的としています。

- Q金融機関でもランサムウェアの被害はありますか?

- A国内金融機関においては、これまでに大規模なサイバーインシデントは発生していませんが、攻撃者が金融機関などを装った偽のウェブサイトに利用者を誘導し、不正送金やクレジットカード情報が窃取される等の被害が発生しています。海外金融機関においては、個人情報の漏えいやサービスの停止につながる大規模なサイバーインシデントが発生しています。

【参考】

・警察庁「令和4年におけるサイバー空間をめぐる脅威の情勢等について」

・警察庁「ランサムウェア被害防止対策」

・警察庁サイバー企画課「令和6年上半期におけるサイバー空間をめぐる脅威の情勢等について」

・警視庁「マルウェア「ランサムウェア」の脅威と対策(脅威編)」

・警視庁「マルウェア「ランサムウェア」の脅威と対策(対策編)」

・内閣サイバーセキュリティセンター「ランサムウェアの感染経路とその対策」

・経済産業省サイバーセキュリティ課「最近のサイバー攻撃の状況を踏まえた経営者への注意喚起」

・独立行政法人 情報処理推進機構 セキュリティセンター「情報セキュリティ10大脅威 2024」

・総務省「国民のためのサイバーセキュリティサイト」

・金融庁「金融分野のサイバーセキュリティレポート(令和2年6月)の概要」